Обеспечение безопасности в сети интернет. Способы доступа в интернет Что полезного можно найти в глубоком интернете

Прежде чем осветить вопросы подключения с сети Internet попробуем понять, как информация вообще может появиться на компьютере.

Как информация попадает в компьютер?

Просто перечислим некоторые способы поступления информации.

Информацию создаёт пользователь . Чаще всего при помощи клавиатуры. Например, записывая художественный или технический текст, создавая компьютерную программу и т.п.

Информацию создаёт запущенная на компьютере программа . Примером могут послужить расчётные программы, которые в своё время были основными источниками информации при анализе каких-либо данных на корпоративных компьютерах.

Информация поступает со съёмных носителей (магнитные ленты, внешние жёсткие диски, дискеты, CD, DVD, флешки). Примером может послужить перенос текстовых и графических файлов с одного компьютера на другой.

Информация поступает при подключении к другому компьютеру или прибору . Вариантов такого подключения довольно много. При помощи такого подключения можно передавать на компьютер, например, фотографии с фотоаппарата.

Информация поступает по локальной сети . Действительно, объединить усилия нескольких пользователей для эффективной работы над одним проектом можно. Для этого используют подключение компьютеров к локальной сети. Например, к локальной сети предприятия. Это даёт возможность всем сотрудникам получить доступ к необходимой корпоративной и справочной информации.

Информация поступает из глобальной сети – сети Internet . В настоящее время наиболее интересным способом поступления информации на компьютер является доступ к Всемирной паутине – World Wide Web , Web или WWW . Этот доступ осуществляется при помощи Сети Интернет.

Что такое Интернет/Internet?

Интернет (англ. Internet) – по своей сути всемирная система, объединяющая компьютерные сети. Для подчёркивания всеобщности может называться Глобальная сеть или Всемирная сеть. В некоторых случаях именуется как Сеть. Сеть Интернет выстроена на базе IP протокола. Фактически Сеть является неким программно-аппаратным средством объединения компьютерных сетей в единую систему.

Всемирная паутина (англ. World Wide Web, Web, WWW) – по сути, система предоставления доступа пользователей к различного рода документам, находящихся на отдельных компьютерах (web-серверах), подключенных к сети Интернет.

Как уже стало понятно, для того, чтобы воспользоваться информационными ресурсами, предоставляемыми Всемирной паутиной, пользователь должен каким-то образом подключиться к сети Интернет.

Упрощая можно говорить о способах подключения компьютера пользователя к Сети. Иногда говорят о способах доступа к сети Интернет.

Как можно подключиться к сети Интернет?

В принципе подключиться к сети Интернет можно множеством различных способов. Все они имеют свои достоинства и недостатки. Однако условно все способы можно разделить на две группы:

Проводное подключение к Сети.ADSL и Ethernet

Беспроводной доступ к сети Интернет. Wi-Fi и 3 G

Массовое распространение получили сравнительно немного способов доступа к сети Интернет.

Проводное подключение к сети Интернет

Проводное подключение к сети Интернет может осуществляться несколькими способами:

ADSL (англ. Asymmetric Digital Subscriber Line – асимметричная цифровая абонентская линия). Доступ осуществляется при помощи специального модема. Для передачи сигнала используются телефонные линии. ОсобенностьюADSL , как это следует из названия, является асимметричность канала, выраженная в том, что исходящий трафик меньше входящего трафика.

Действительно, для большинства пользователей сети Интернет входящий трафик (скачивание информации) превалирует над исходящим трафиком. В связи с такой особенностью предоставление для входящего трафика большей части полосы пропускания вполне оправдано.

Ethernet (англ. Ether – эфир) – одна из самых распространённых сетевых технологий. В технологии Ethernet возможно использование коаксиального кабеля, витой пары и оптического кабеля. Коаксиальный кабель применяется для реализации топологии типа шина. Витая пара обычно применяется при подключении точка-точка. Оптический кабель имеет, как правило, громадную пропускную способность и вследствие небольшого затухания позволяет существенно сократить число повторителей.

Большинство конечных пользователей подключается посредством витой пары. Достоинством подобного подключения является невысокая стоимость самого кабеля, достаточная помехозащищённость и надёжность.

Беспроводное подключение к сети Интернет

Беспроводное подключение к сети Интернет может осуществляться несколькими способами:

Wi-Fi (англ. Wireless Fidelity – точность беспроводной передачи данных) – по сути, несколько стандартов передачи цифровых данных по радиоканалам. Беспроводной доступ обладает весомыми достоинствами и тем самым привлекает пользователей.

Прежде всего, Wi-Fi позволяет обойтись без прокладки кабеля, что существенно сокращает сроки и стоимость развёртывания сети, например, при переезде в новый офис. Также упрощается расширение сети. Отсутствие кабеля облегчает «жизнь» компьютерам и ноутбукам в жилых помещениях.

Владельцы мобильных устройств (планшетов, ноутбуков, смартфонов) безусловно, оценят возможность беспроводного подключения к сети Интернет. Тем более что в зоне действия Wi-Fi пользователь не привязан к определённому месту и может располагаться с максимальным удобством.

Несомненным плюсом беспроводной точки доступа является то, что в зоне действия Wi-Fi доступ к сети Интернетмогут получить несколько пользователей одновременно, используя свои смартфоны, планшеты и ноутбуки.

Кстати немаловажным может оказаться и тот факт, что излучение от Wi-Fi устройств по сравнению с мобильным телефоном в момент передачи информации существенно ниже.

3 G (англ. third generation - третье поколение) – по сути, это название технологии мобильной связи третьего поколения. Мобильная связь третьего поколения предлагает пользователю возможность получения высокоскоростного доступа к сети Интернет посредством канала передачи данных, использующего специальные технологии.

В сетях 3G предусматриваются две возможности: передача данных и передача голоса. Упрощая, можно утверждать, что предыдущие генерации мобильной связи имели иные приоритеты. А именно: передача голоса и передача данных. Причём упор делался на передаче голоса. В сетях 3G наоборот: передача данных и передача голоса. Причём основным является передача данных.

Стандарт 3G (мобильной связи третьего поколения) регламентирует скорости передачи данных в зависимости от степени мобильности абонентов (пользователей).

Максимальная скорость передачи данных естественно будет в случае, когда абонент неподвижен/немобилен.

В случае низкой мобильности (низкой скорости перемещения) абонентов скорость передачи данных снижается. Самая низкая скорость передачи данных идёт на абонентов с высокой мобильностью (высокой скоростью перемещения).

Для реализации мобильного доступа в сеть Интернет по стандарту 3G используются специальные устройства – беспроводные 3G модемы.

Беспроводной 3 G модем – представляет собой миниатюрный приёмопередатчик, который осуществляет передачу и приём данных посредством мобильной связи. В настоящее время широкое распространение имеют USB-модемы, использующие стандарт 3G.

USB- modem стандарта 3 G представляет собой беспроводной модем, подключаемый к USB разъёму компьютера. Достоинством подобного девайса является компактность, отсутствие элементов питания и простота использования. Отсутствие элементов питания обусловлено тем, что 3G-модем получает питание посредством USB. Подключение и настройка 3G-модема описано в статье Подключение 3G модема МТС .

Кроме 3G используются GPRS, EDGE и 3.5G технологии передачи данных. В настоящее время запускаются сети, поддерживающие 4G. 4G запускается в вариантах WiMAX и LTE.

Считается, что сети 4G обеспечат высокие скорости передачи данных – до 100 Мбит/с для мобильных абонентов и до 1 Гбит/с для неподвижных/немобильных.

Плюсом беспроводного 3G модема является возможность выхода в сеть Интернет практически в любой точке, где ловит сеть мобильный телефон. Это свойство прекрасно используется в мобильных офисах. Ведь для работы требуется только ноутбук и 3G модем. Во время встречи с клиентом нет нужды ехать в офис компании – вся необходимая документация, типовые договоры и презентации можно получить с корпоративного сайта.

Бесплатные разговоры через Интернет Фрузоров Сергей

Как вирус может попасть на компьютер

Для того чтобы обосноваться на вашем компьютере, вирусу нужно, чтобы его хотя бы один раз там запустили. Но как это сделать? Естественно, пойдя на хитрость! Думаю, не осталось на свете простачков, которые, увидев программу с названием Virns.exe, запустят ее на выполнение. Поэтому хакеры идут на всевозможные уловки.

Чаще всего вирус внедряется через Интернет, поскольку к нему подключено огромное количество пользователей, а раз пользователей много, то и распространить вирус можно очень быстро и на многие компьютеры сразу. Существует огромное количество способов распространения вируса, вы и сами, имея хорошее воображение, можете придумать кучу таких способов, однако, для того чтобы дать вам пищу для размышления, все же приведу несколько примеров.

Хакер по имени Вова Дудкин соорудил себе страничку в Интернете на одном из бесплатных серверов. Дело в том, что Вова не всегда был хакером, раньше он был прилежным программистом и день за днем писал свою игровую программу, которую потом хотел продать и выручить много денег. Однако, закончив свой титанический труд, Вова понял, что продать программу будет непросто. Во-первых, потому что в Интернете и так полным-полно бесплатных программ, которые не уступают Вовиной по своей задумке и возможностям. А во-вторых, потому что наш человек не привык платить деньги, ему легче найти ключ и взломать код, чем расставаться со своими кровно заработанными. И хотя он понимает, что это нехорошо, сила привычки действует безотказно, и от нее не так просто избавиться.

Поэтому Вова решил отомстить нашему человеку! Он внедрил в свою программу зловредный вирус и стал распространять ее совершенно бесплатно. Теперь, когда вы нажимаете на кнопку так мычит правильная корова , у вас ничего не происходит, просто мычит корова и все тут. Однако если вы нажмете кнопку так мычит сумасшедшая Буренка , то сначала рассмеетесь до слез, а потом до этих самых слез и расплачетесь, когда поймете, что под веселое мычание с вашего диска куда-то деваются важные данные, словно их та самая Буренка слизывает языком. Мораль этой басни такова: никогда не запускайте на своем компьютере незнакомые программы, особенно игровые, или секс-игровые, или всякие там юморные, как в нашем случае. Вот на Вовином компьютере - пожалуйста (он этого заслуживает!), а на своем - НИКОГДА, пока не проверите их антивирусной программой.

Второй случай из жизни. По электронной почте к вам приходит письмо от неизвестного адресата. Я вам больше скажу - от известного, а именно от вашего друга. Дело в том, что вирус уже успел побывать у него на компьютере, пошалил немножко, как ему это полагается, а потом залез в адресную книгу и начал считывать из нее почтовые адреса, в том числе и ваш. Теперь этот вирус запросто может написать письмо любому человеку, адрес которого он выведал из списка контактов.

Что скажете? Звучит вполне правдоподобно, если вы интересуетесь девушками, если у вашего приятеля действительно есть домик в деревне, и если размер архива велик, т. е. намного больше размера обычного почтового вложения. Весь расчет на доверие к почтовому адресу вашего друга и на гормон, который уже начал у вас играть. Никогда не запускайте такой «саморазархивирующийся файл с расширением exe» - вы можете его скопировать себе на диск и проверить антивирусной программой, чтобы убедиться в том, что в нем не находится вирус, но никогда сначала не запускайте его!

Последствия такого запуска иногда проявляются через несколько дней, это время нужно вирусу для того, чтобы обосноваться на вашем компьютере, узнать почтовые адреса ваших друзей из адресной книги и затаиться на время. Однако рано или поздно вы ощутите на себе его вредоносное действие, которое может проявиться в чем угодно, иногда просто в сообщении хакеру IP-адреса вашего компьютера и типа вашей операционной системы. Зная это, он всегда сможет взломать ее, даже без помощи засланного казачка.

Третий пример менее известен обычному пользователю. Вы скачиваете из Интернета текстовый файл в формате Microsoft Word, а делаете вы это потому, что в нем находится форма резюме, которую вам нужно заполнить для подачи на получение рабочего места. Также подобный вордовский файл мог прийти на ваш почтовый ящик от вашего лучшего друга. Но в чем здесь подвох, спросите вы, ведь вордовский файл - это вовсе не программа, а обычный текстовый документ?

А вот и не обычный, доложу я вам! Это довольно сложный формат документа, в который можно поместить скрипт, написанный на языке Microsoft Visual Basic. Если не верите мне, то просто запустите Word, создайте новый документ и нажмите клавиши

Функций этого языка вполне достаточно, чтобы организовать на вашем компьютере серьезную диверсию, а если их окажется мало, то можно задействовать и функции системных библиотек Windows, подключив эти библиотеки с помощью инструкции Declare прямо в теле скрипта. Однако нам повезло, потому что при открытии документа всегда сообщается, что в нем имеются скрипты (если они действительно там имеются), т. е. макросы , которые могут содержать макровирусы, и предлагается отключить их использование. Если вы уверены в том, что эти макросы не принесут вам никакого вреда и нужны только для нормальной работы документа, то их можно не отключать. Однако если вы открываете неизвестный документ, то отключить их использование просто необходимо!

Четвертый пример. Вы проходите регистрацию на одном красивом сайте в Интернете или просто хотите скопировать и установить у себя на компьютере «примочку» для Internet Explorer. Вам сообщают, что для этого нужно разрешить использование элементов ActiveX. Однако это небезопасно, потому что в отличие от Java-апплетов, которые выполняют аналогичные действия, но только внутри своего контейнера, элементы ActiveX являются программами и распространяют свои действия на весь компьютер. Тем не менее, вы соглашаетесь и снимаете защиту от элементов ActiveX в вашем проводнике Internet Explorer, о чем потом сильно жалеете, заново переустанавливая систему. Поймите меня, пожалуйста, правильно, я не говорю, что нельзя использовать элементы ActiveX, я просто утверждаю, что эта технология вместе со всеми удобствами несет реальную опасность заражения вирусом!

Из книги Мобильный интернет автора Леонтьев Виталий ПетровичНастройка локальной сети «компьютер-компьютер» Ну, а теперь будем считать, что все «железо» уже подключено и настроено и вернемся к Windows: ведь просто создать сеть на «железном» недостаточно, ее нужно еще настроить! Собственно говоря, именно сетевые возможности составляют

Из книги Windows Vista без напряга автора Жвалевский Андрей Валентинович5.1. Что это и как туда попасть Итак, Интернет – огромное хранилище информации, но как оно устроено? Поговорим немного о структуре

Из книги Очень хороший самоучитель пользователя компьютером. Как самому устранить 90% неисправностей в компьютере и увеличить его возможности автораОшибки 0x00000077 и 0x0000007A: а может быть, у нас вирус? Система попыталась прочитать данные из файла подкачки и… не нашла их там по указанному адресу.Причины:? сбой жесткого диска («битые» секторы);? дефект оперативной памяти;? повреждение данных вирусом.Производить диагностику

Из книги Добавьте в корзину. Ключевые принципы повышения конверсии веб-сайтов автора Айзенберг ДжеффриМожет ли посетитель попасть в нужный раздел сайта непосредственно с домашней страницы? Вы, наверное, тяжело вздохнете: «Опять моя домашняя страница должна что– то делать?» Давайте вспомним, какие задачи мы на нее уже возложили:– по внешнему виду домашней страницы

Из книги Facebook: как найти 100 000 друзей для вашего бизнеса бесплатно автора Албитов АндрейКак попасть в ленты новостей Facebook После того как вы набрали 100 000 друзей на Facebook, самое главное – научиться делать так, чтобы ваши сообщения попадали на личные стены (ленты новостей) ваших фанатов. Если они не будут видеть ваши новости, ваша группа окажется фактически

Из книги Бесплатные разговоры через Интернет автора Фрузоров СергейВирус Троян Название Троян связано с городом Троя, вернее будет сказать, с большим и красивым конем, который был внесен в ее ворота самими жителями Трои. Лошадка эта рассматривалась жителями как дар завоевателей, которые днями напролет безуспешно пытались взять штурмом

Из книги Интернет для ваших родителей автора Щербина АлександрКак вирус попадает в компьютер Дискеты в наше время используются крайне редко, хотя раньше это был основной способ распространения вирусов. А может ли вирус попасть в ваш компьютер с лазерного диска CD или DVD? Если это лицензионный фирменный диск, то, скорее всего, - нет. Но

Из книги Как найти и скачать в Интернете любые файлы автора Райтман М. А.Интернет-цензура и фильтры: как попасть туда, куда доступ ограничен или заблокирован В этом разделе я расскажу, как обойти ограничения в Интернете и посетить те узлы, доступ к которым ограничен. Это может быть блокировка на уровне государства (национальным шлюзом) или в

Из книги В социальных сетях. Twitter – 140 символов самовыражения автора Федотченко ЮлияГлава 8 Легально и абсолютно безопасно: советы для тех, кто не хочет попасть под наблюдение управления "К" У каждого пользователя после покупки компьютера всегда возникает вопрос: а какое программное обеспечение установить на эту машину. Особенно такой вопрос актуален,

Из книги Раскрутка: секреты эффективного продвижения сайтов автора Евдокимов Николай СеменовичЧто такое «за стеклом» и почему все хотят туда попасть Коммуникативный феномен социальных сетей По состоянию на начало 2010 г., количество пользователей Твиттера превысило цифру 105 млн. Российских твиттерян на тот же период насчитывалось всего около 200 000, но прирост

Из книги Анонимность и безопасность в Интернете. От «чайника» к пользователю автора Колисниченко Денис НиколаевичКак попасть в поисковые подсказки Чтобы выбиться в лидеры поисковых подсказок, нужно поднимать частоту запроса и поддерживать его актуальность. Для коммерческого проекта приоритетно продвижение его бренда, а значит, увеличение популярности и узнаваемости среди

Из книги Информационные технологии в СССР. Создатели советской вычислительной техники автора Ревич Юрий Всеволодович Из книги Новый ум короля [О компьютерах, мышлении и законах физики] автора Пенроуз Роджер11.2. Как не попасть под лингвистический анализ? С помощью лингвистического анализа можно легко установить, кому принадлежит написанный текст. А посему становится ясно – если вы будете комбинировать анонимные и неанонимные сессии для публикации разного рода контента, вас

Из книги Компьютерные террористы [Новейшие технологии на службе преступного мира] автора Ревяко Татьяна ИвановнаПопасть снарядом по снаряду? В начале 1951 года, своем письме в АН УССР по поводу перспектив применения ЭВМ, Лебедев писал: «Быстрота и точность вычислений позволяют ставить вопрос о создании устройств управления ракетными снарядами для точного поражения цели путем

Аннотация: В лекции приведены общие понятия обеспечения собственной безопасности в сети Интернет. Разобраны на различных примерах методы злоумышленников, которые используются для получения персональных данных пользователя через сеть Интернет.

Цель лекции: Предоставить читателю знания об обеспечении собственной безопасности в сети Интернет .

С развитием сети Интернет появилось множество возможностей у обычных людей в плане обмена и получения информации. Действительно, что может быть удобнее, чем получать всю самую свежую и необходимую информацию почти моментально, сидя в удобном кресле и попивая чашечку теплого чая. На данном этапе своего развития сеть Интернет позволяет делать практически все: совершать покупки, получать новости, участвовать в различных биржах, заводить новых друзей, общаться со старыми друзьями, обмениваться различной информацией. Но вместе с тем сеть Интернет представляет собой опасное место для обычного пользователя, так как, сам того не замечая, он может лишиться своих персональных данных очень быстро и не заметить, как произошла кража . Киберпреступность в современном криминальном мире занимает значительную его часть, и с этим невозможно поспорить. Каждый день крадутся множество персональных данных пользователей с помощью сети Интернет . А что же позволяет злоумышленникам совершать свои преступления? Каковы схемы их работы?

История развития сети Интернет

Для того, чтобы понять схему работы злоумышленников в сети Интернет , необходимо привести краткую историю возникновения и развития сети Интернет . Сама сеть Интернет возникла как результат военных исследований в Америке, и первая компьютерная сеть называлась ARPANET , и в 1969 году она объединила четыре научных учреждения Америки. При этом сам проект ARPANET финансировало Министерство обороны США, которое боялось, что в случае войны Америке будет необходима надежная система для передачи информации. Затем сеть ARPANET начала активно расти, ее стали использовать ученые из разных областей науки. Сама сеть стала расширяться, что дало ей большую популярность в Америке. Сам же первый факт передачи данных по сети ARPANET закончился неудачно для людей, которые проводили эту операцию. На расстоянии в 640км попытались провести между собой сеанс удаленного доступа две точки. Но провести сеанс так окончательно и не удалось. Вместо пяти символов LOGON удалось отправить только три символа LOG , после чего система обрушилась, и восстановить соединение смогли лишь вечером того же дня. После восстановления соединения попытка завершилась успешно, и этот момент считается знаменательным моментом рождения сети Интернет . Впоследствии, в 1971 году была создана первая программа для отправки электронной почты по сети. Эта программа стала очень популярной, так как она позволяла обмениваться сообщениями на расстоянии, независимо от самой длины расстояния. В 1973 году через трансатлантический телефонный кабель первые организации из Европейских стран были подключены к сети. К тому времени сеть использовалась, в основном, только для отправки сообщений по электронной почте, так как это был дешевый способ для обмена информацией. В это же время примерно появились первые доски объявлений и начала зарождаться киберпреступность . Доски объявлений были удобным местом, где можно было размещать различную информацию. Благодаря тому, что сама сеть еще не была защищена чем-либо, и специалистов по информационной безопасности, как таковых, не существовало, то быстро начала развиваться киберпреступность . Злоумышленники в то время пытались попасть в частные сети научных центров, военных организаций для того, чтобы заполучить какую-либо информацию о пользователях этой сети, либо о самом предприятии, которому принадлежала сеть . Однако сами сети были несовершенны, потому что не было единого протокола передачи данных между сетями, и его необходимо было создать для глобализации и быстрого развития всемирной сети. 1 января 1983 года сеть ARPANET перешла с протокола NCP на TCP/IP , который успешно применяется до сих пор для объединения сетей. И как раз в 1983 году термин Интернет закрепился именно за сетью ARPANET . Далее в 1984 году была разработана система доменных имен ( DNS ) которая также используется до сих пор. В 1988 году был основан протокол IRC , благодаря которому появилась возможность вести переговоры в режиме реального времени. По сути IRC - это чат. Это стало полезно не только для людей, которые находились на расстоянии, но также и для группировок различных злоумышленников, которые использовали новый протокол в своих целях. С помощью чата им удавалось координировать действия друг друга, помогать друг другу в реальном времени, а также проводить совместные беседы и конференции. Романтикой того времени считалось собрание участников IRC в реальном пространстве и общение уже в живом коллективе, а не с помощью машины. Это было достаточно экзотично и забавно, и многие находили толк в подобных реальных собраниях и грезили ими. В 1989 году в Европе родилась концепция Всемирной паутины. Ее предложил знаменитый британский ученый Тим Бернерс-Ли, он же в течение двух лет разработал протокол HTTP , язык HTML . Впоследствии NSFNet вытеснила ARPANET .

Сбор данных

Для того, чтобы спланировать свои действия насчет определенного пользователя, злоумышленник должен обладать определенной информацией об этом пользователе. В этом ему, несомненно, поможет Интернет . Обычно имя и фамилию своей жертвы злоумышленник знает заранее, а более подробные детали он добывает через сеть . Каким образом у него это получается? Прежде всего, стоит отметить, что различные социальные сети очень способствуют этому. Большинство людей в настоящее время зарегистрированы хотя бы в одной из социальных сетей. В социальных сетях присутствуют некоторые поощрения тем, кто полностью заполняет свои личные странички. Этот факт играет на руку злоумышленникам и помогает извлечь из социальной сети максимум информации об определенном человеке. Даже если человек поставил просто свою фотографию в социальной сети, злоумышленнику подобная фотография может рассказать очень многое. Например, как живет пользователь (богато или бедно), какие предложения могут заинтересовать пользователя социальной сети (очевидно, что если пользователь сфотографировался с кошкой, то он наверняка любит кошек, и любые предложения о кошках могут заинтересовать этого пользователя), во что одевается пользователь . Даже по обычному лицу психологически подкованный злоумышленник может установить общие черты характера пользователя, его предпочтения в той или иной сфере, даже общие страхи пользователя можно определить, лишь посмотрев на его фотографию. Это достаточно распространенная практика, которую переняли злоумышленники у известных психологов. Если же говорить о том, какую обычно оставляют информацию пользователи в виде контактных данных (например, номер мобильного телефона), данных о любимых местах отдыха, а также различных фотографиях с семейных собраний (и не только семейных), то становится понятно, что в социальной сети можно практически все узнать об интересующем человеке. Даже любимая цитата пользователя, которую он вынес на страничку социальной сети, может сыграть против него самого, если будет использована умелыми руками злоумышленника (такая цитата может стать предметом для начала заведения разговора с пользователем и уже последующего применения методов социальной инженерии по отношению к пользователю). С помощью, казалось бы, таких безобидных данных, злоумышленник может сделать свои дела. Но не только сами данные социальной странички могут быть использованы злоумышленником в корыстных целях. Также и различные видимые сообщения о других пользователях могут сыграть на руку злоумышленнику (обычно местами таких сообщений являются места, которые находятся на страничке пользователя). Например, по сообщению о том, что кто-либо из друзей пользователя пользуется определенным программным средством, можно начать активную рекламу пользователю именно в сторону этого программного средства (ведь пользователь будет видеть рекомендацию от своего друга и посчитает подобную рекламу занятной). На самом деле в такой рекламе можно сделать, что угодно, и заставить пользователя выполнить действия, которые так необходимы злоумышленнику. Даже список возможных приглашений в различные Интернет -игры может сыграть злую шутку с пользователем, так как злоумышленник может намеренно сделать клон той или иной игры и попытаться каким-то образом "подсунуть" его пользователю. Пользователь , естественно, согласится поиграть, так как не заметит муляжа, а о самой игре он вроде бы уже слышал от своих друзей. Все вышеперечисленные перекрестные ситуации позволяют злоумышленнику выполнять различные неправомерные действия по отношению к пользователю социальной сети. И новое введение в социальные сети в виде расширенных настроек приватности только частично помогает избежать этой проблемы. Ведь, во-первых, не каждый пользователь будет вообще пользоваться подобными настройками, а во-вторых, опытный злоумышленник сможет обойти подобные настройки самостоятельно. Поэтому лучшим советом для пользователя остается совет, при котором пользователь ни при каких обстоятельствах не должен помещать свои подробные личные данные в графах социальных сетей. Ведь все, кому нужны личные данные пользователя, могут и так спросить их при личной встречи, либо по переписке. Остальным подобные данные знать необязательно. Также современная пресса развеяла слух о том, что данные социальных сетей могут использоваться различными спецслужбами и разведками чужих стран. Никто до конца не знает, является ли правдой подобный слух, но одно упоминание об этом заставило некоторые спецслужбы некоторых стран запрещать своим сотрудникам иметь контакты в любых социальных сетях.

Другим местом, где злоумышленники могут почерпнуть данные о пользователе, являются многочисленные форумы, на которых может зарегистрироваться пользователь , интересующий злоумышленников. Обычно многие пользователи используют один и тот же псевдоним , который позволяет легко вычислить пользователя на различных форумах и чатах (впрочем, встречаются и случаи, когда псевдонимы оказываются случайным совпадением, но такое бывает редко). Это позволяет следить за пользователем на различных форумах одновременно и ждать, пока он сообщит какую-либо ценную информацию. А можно, даже не дожидаясь этого момента, спросить у самого пользователя интересующую информацию. Пример для этого достаточно прост: Возьмем пользователя, который общается на форуме знакомств и в чате знакомств. Далее проследим его сообщения на форуме о том, кого именно он хочет встретить. Теперь заходим на чат знакомств и создаем образ того человека, который интересует пользователя. Далее можно вытащить с пользователя любую информацию о нем самом, так пользователь будет охотно отвечать на вопросы того человека, которого именно он ожидал встретить. Стоит отметить, что характер подобного узнавания данных пользователя носит психологический характер и является одним из методов социальной инженерии. Но сам факт того, что все эти действия могут быть произведены, используя такую, казалось бы, "безобидную" вещь - форумы или чаты, должен заставить быть острожней. Пользователи должны помнить, что не стоит оставлять чересчур много личной информации на форуме или чате, что они должны, по возможности, использовать индивидуальные ники для каждого форума или чата. Эти советы направлены на то, чтобы предотвратить попытки сбора данных со стороны злоумышленника через различные чаты и форумы.

Но не только социальные сети, чаты и форумы могут стать местом, где злоумышленник сможет раздобыть персональные данные пользователя. Профили в различных онлайн-сервисах, аукционных сайтах и других подобных местах могут стать отличным местом, через которое злоумышленник сможет получить интересующие его данные о пользователе. Пользователи обычно бездумно заполняют различные анкеты онлайн-сервисов с той целью, что этими данными все равно никто не воспользуется, они не будут кому-либо нужны кроме самих обладателей онлайн-сервиса. Но такое мнение является ошибочным, так как злоумышленники также не прочь узнать данные о пользователе через различные онлайн-сервисы. Естественно, в этом случае сам пользователь способствует распространению своих данных в открытый доступ . В зависимости от онлайн-сервиса пользователь может оставить, например, номер своей пластиковой карты, имена его родственников, адрес проживания, любимые жизненные приоритеты, а также многое другое. Злоумышленник об этом знает, и он будет пытаться найти эти данные, чтобы воспользоваться ими. Одним из таких случаев было использование данных аккаунтов различных аукционов с целью собрать максимальные данные о местах проживания пользователей аукционов. Затем данные сортировались и использовались в других мошеннических действиях.

Использование баннеров

Баннер настолько привычен пользователям Интернета, что они уже и не задумываются о том, что может скрываться за его содержимым. А на самом деле скрываться может очень многое и достаточно опасное для пользователей. Дело в том, что баннер представляет собой вид Интернет -рекламы, который существует уже давно. Баннеры бывают различного вида и характера, а также механизма появления (так, например, некоторые баннеры появляются через определенный промежуток времени на экране, другие же являются небольшими графическими изображениями на боковых панелях сайта). Баннеры могут быть как обычными, так и с кодом, который внедрил туда злоумышленник . Такой зловредный баннер может передавать различную информацию о пользователе, который сделал щелчок по баннеру. Также бывают различные баннеры, которые собирают информацию о пользователях, независимо от того, выполняли ли они какие-либо действия с баннером или нет. Одним из примеров являлось распространение в сети Интернет специальной кнопки-баннера, которая собирала информацию о местонахождении пользователя, а также некоторые данные его операционной системы и браузера. Это было осуществимо благодаря тому, что

В дата-центре хранится абсолютно вся информация, выкладываемая в сеть. Это ваши личные фотографии, загруженные документы, записи разговоров по Скайпу, комментарии в блогах и прочие важные и неважные данные. По сути, дата-центр – это такой большой банк, хранилище контента. Создавая такие хранилища, разработчики преследовали несколько целей: круглосуточную доступность, защиту доступа, сохранение информации и целостности файлов.

Поскольку ценная информация существует, то обязательно найдутся те, кто захочет ее похитить. За безопасность дата-центров отвечают не военные или солдаты, а высокоинтеллектуальные hight-tech охранники, работающие под прицелом видеонаблюдения и систем контроля. Обязанность охранников заключается в том, чтобы обеспечить конфиденциальность и полную неприкосновенность контента.

Технические условия работы дата-центра

Существуют жесткие правила, регламентирующие работу дата-центров. Предприятия должны обеспечиваться электроэнергией бесперебойно. Дата-центры уровня Tier4 (четвертого уровня) получают сразу от двух электростанций. Такая двойная подстраховка нужна для того, чтобы исключить вероятность отключения от электроэнергии в случае выхода из строя одной из электростанций.

Дата-центры оборудуются современными системами газового тушения пожара. Газовые системы пожаротушения предусматривают засыпание порошком углекислоты источника возгорания во избежание порчи остального оборудования. Порошок углекислоты традиционно используется в огнетушителях для тушения подключенного к электроэнергии оборудования.

Большое внимание уделяется климат-контролю. Во время работы жесткие диски и серверы выделяют тепло, которое удаляется при помощи систем кондиционирования и вентиляции. Летом по ночам используется прохладный фильтрованный воздух улицы, зимой морозный воздух смешивается с теплым внутренним.

На чем зарабатывают «хранители информации»

Дата-центры работают на коммерческой основе. Они сдают в аренду места в сетевых хранилищах или на жестких дисках. При желании можно взять в аренду целый сервер, место в стойке под собственный сервер или арендовать бокс. В последнем случае к стоимости аренды добавляется стоимость электроэнергии (с небольшой наценкой).

В последнее время приобрела популярность такая услуга, как аренда части программного обеспечения. Дата-центры покупают лицензионные программы, устанавливают их на своих серверах и сдают частями в аренду. Еще одна популярная услуга – аренда виртуального сервера, то есть определенной доли ресурса сервера.

Источники:

- Как и где хранится информация на компьютере

Вы не успели закончить редактирование того или иного документа на работе и решили завершить его дома. Не спешите браться за флешку. Перенести документ на домашний компьютер, а с него - обратно на рабочий можно и через интернет.

Инструкция

Наиболее очевидный способ сделать резервную копию документа в - это отправить его по электронной себе. Для этого в ходе его отправки укажите в поле для ввода адреса получателя не e-mail, а свой. Не забудьте перед отправкой присоединить файл. Сообщение с резервной копией документа сразу появится в папке для исходящих сообщений, а через несколько секунд - и в папке для входящих сообщений. После этого вы сможете скачать документ на любой компьютер, подключенный к интернету, просто войдя в свой почтовый ящик. Отредактировав его, отправьте сами себе его вариант. Старый вариант документа при этом никуда не пропадет, если не удалить его специально, поэтому при необходимости вы сможете вернуться к нему. Некоторые службы электронной почты при использовании веб-интерфейса позволяют просматривать, но не редактировать документы определенных типов прямо из браузера без скачивания.

Чтобы иметь возможность не только просматривать, но и редактировать сохраненный в сети документ прямо из браузера, зарегистрируйтесь в службе Google Docs. Вы получите возможность загружать готовые документы форматов ODT, DOC и DOCX, редактировать их в онлайн-режиме с любого компьютера с доступом в интернет, а просматривать без возможности редактирования - с телефона. Также вы сможете создавать документы с нуля. Любой из них можно затем скачать также в формате ODT, DOC либо DOCX.

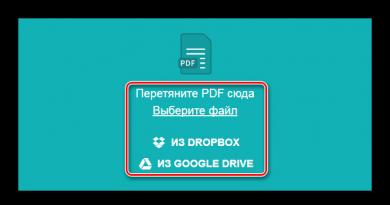

Если вы хотите только хранить файлы в интернете без возможности их онлайн-редактирования, но не желаете загромождать свой электронный почтовый ящик, воспользуйтесь одной из служб, предоставляющих услугу «виртуальной флешки», например, DropBox или YourDocs. Некоторые из них предлагают установить на компьютер специальное приложение, после запуска которого «виртуальная флешка» будет представлена в компьютере как один из накопителей. У ряда служб подобного рода такие приложения есть даже для Linux. Другие службы предлагают обычный доступ через веб-интерфейс, позволяющий загружать, скачивать, а также удалять файлы.

Помните однако, что «виртуальные флешки» обычно предоставляются бесплатно лишь при выборе аккаунта с небольшим объемом, а для его увеличения придется вносить абонентскую плату. Электронный почтовый ящик, причем иногда сопоставимого размера, всегда бесплатен.

Видео по теме

Источники:

- как сохранить документ из интернета

Современные технологии позволяют сохранять собственные данные не только на компьютере, но и в сети. При помощи FTP и облачных сервисов вы сможете надежно сохранить свои данные и иметь доступ к ним практически с любого устройства.

Инструкция

Одним из наиболее популярных решений для размещения собственных файлов является FTP-сервер. FTP – специальный протокол, который применяется при обмене документами и программами, а также при загрузке данных на собственный сайт. Вы можете хранить свои данные как на платных, так и на бесплатных серверах.

Найдите подходящий FTP-сервер в интернете при помощи поиска. Вы можете выбрать среди большого количества хостинг-провайдеров платный или бесплатный сервис. В большинстве случаев платные ресурсы отличаются большей степенью защищенности и более высокой скоростью передачи данных.

Пройдите регистрацию на одном из выбранных сайтов в соответствии с инструкциями на экране. После процедуры вам должны быть выданы соответствующие реквизиты для доступа к серверу и загрузке файлов. Эти реквизиты необходимо ввести в FTP-клиент.

Установите программу для FTP на свой компьютер, скачав ее с интернета. Среди наиболее популярных утилит для работы с данным интернет-протоколом стоит отметить CuteFTP, Total Commander и Far. После установки программы запустите настройки через соответствующий пункт меню и введите данные, которые вам предоставил FTP-сервис. Если все настройки будут введены верно, в окне программы отобразится файловая система вашего сайта.

Загрузите необходимые данные в окне вашего FTP-клиента при помощи перетаскивания мышью или процедуры копирования-вставки. После загрузки все ваши данные будут сохранены на FTP-сервере.

Для надежного сохранения данных и ограничения доступа к ним вы можете воспользоваться специальными «облачными» серверами. Для их пользования достаточно пройти процедуру регистрации и нужные файлы через соответствующие пункты меню интерфейса. Доступ к файлам можно ограничить и сделать видимыми только после ввода заданного логина и пароля. Среди наиболее популярных облачных сервисов стоит отметить Microsoft SkyDrive, DropBox, Ubuntu One, Apple iCloud и Google Drive.

Видео по теме

Источники:

- Total Commander

- Microsoft Skydrive

Емкость жестких дисков, доступных для покупки людям, сегодня измеряется терабайтами, а в компьютер может быть установлен даже не один диск. Но это все равно не решило проблему хранения информации.

Предыстория появления облачных сервисов

Раньше никто не мог и представить о том, чтобы загружать файлы в большом количестве на удаленные хранилища. Сегодня же с появлением высокоскоростного оптоволоконного интернета по достаточно низким ценам и возможности создания качественного медиаконтента и объемных программных продуктов их загрузка в сеть стала просто необходимой.

Вычислительные мощности компьютеров также дешевеют с постоянным выходом технических новинок. Огромное количество серверов для крупных сервисов, таких как Яндекс или Google, стало привычным делом. Они и выступили первопроходцами в открытии облачных сервисов хранения файлов в сети, доступных всем людям на бесплатной основе.

До этого долгое время лидировали файлообменники, самые известные из них сейчас DepositFiles и LetitBit. На эти сайты можно загрузить любые файлы, объемом до нескольких гигабайт. Сайты даже платят за их скачивание другими людьми. Так за 1000 загрузок можно получить до 50$.

Бесплатные хранилища для всех

Облачные сервисы представлены сайтами Google Drive, Яндекс.Диск, Mail.ru-Файлы, Dropbox и другими сервисами. Все они полностью бесплатны и имеют лишь ограничение по общему объему загружаемых файлов. Доход систем зависит от покупаемых пользователями квот на расширение доступного места. По умолчанию можно получить от 50 до 100 Гб места .

Большинство сервисов имеют программы для Windows, Mac и Linux для более удобной загрузки файлов со своего компьютера. Вы можете настраивать права доступа других пользователей к вашим файлам. После загрузки файл можете скачать только вы, а чтобы другой человек мог скачать его, нужно выставить права для всех, кто имеет ссылку. В таких сервисах удобно хранить текстовые документы, видео и фотофайлы.

Из-за возникновения таких сервисов от крупных компаний на бесплатной основе появились мнения, что вся информация, загруженная на них, проверяется сотрудниками отдела безопасности и ФСБ, и ФБР.

Потому каждый человек может просто арендовать себе сервер или хостинг в любой интернет-компании и использовать его только для хранения файлов. Их загрузка и скачивание возможны через любой FTP-клиент. Средняя стоимость такого «жесткого диска» на 2-3 терабайта начинается от 40-50$ в месяц.

Видео по теме

Интернет стал незаменимым подспорьем в жизни миллионов людей в каждой точке земного шара. Он произвёл революцию в сфере высоких технологий и в нашей жизни в целом; способствовал развитию мирового диалога.

Викторина «Интернет» содержит 19 вопросов. На все вопросы даны ответы.

Составитель викторины: Ирис Ревю

Зачастую мы говорим так: «Нужных материалов нет? Загляните в интернет!»

1. Что такое Интернет?

Ответ: всемирная компьютерная сеть

2. Какая страна является родиной Интернета?

Ответ: США

3. Для чего нужен Интернет?

Ответ: для обмена информационными материалами между компьютерами, разбросанными по всему миру

4. В каком году было введено понятие «Интернет»?

Ответ: в начале 80-х годов 20 века

5. Что такое «Сетевой этикет»?

Ответ: кодекс правил поведения, общения в Сети, который соблюдает большинство пользователей

6. В чём отличие Интернета от Рунета?

Ответ: Рунет – это русскоязычная зона всемирной сети Интернет.

7. Какие ещё названия имеет Интернет?

Ответ: Всемирная компьютерная сеть, Сеть, Всемирная сеть, Всемирная Паутина

8. Каким образом человек может подключиться к Интернету?

Ответ: подключиться можно через провайдера

9. Какие наиболее популярные услуги Интернета?

Ответ: интернет–магазины, поисковые системы, электронная почта, Интернет-телевидение и радио, социальные сети, форумы, IP-телефония и многие другие.

10. Что такое Интернет-банк?

Ответ: Интернет-банк — комфортный способ управлять своими денежными средствами через интернет.

11. Через какие каналы можно получить доступ к Сети?

Ответ:

используя различные коммуникационные технологии. Через кабельную сеть, каналы сотовой, спутниковой, электро-, радио-, оптоволоконной связи или через телефонную линию.

12. Часто Интернет называют Всемирной паутиной. Как вы считаете, Интернет и Всемирная паутина – это одно и тоже, или всё же разные понятия?

Ответ:

строго говоря, Интернет и Всемирная паутина – это не одно и то же.

Всемирная паутина – это распределённый комплекс, предоставляющий доступ к связанным между собой документам, расположенным на различных компьютерах, подключенных к Интернету. Для обозначения Всемирной паутины также используют слово веб (англ. web «паутина») и аббревиатуру WWW.

Интернет – это всемирная система связанных компьютерных сетей для хранения и трансляции информации.

13. Что означает в Интернете термин «капча»?

Ответ:

это специальный компьютерный тест, проводимый для того, чтобы выяснить, кто пользователь — реальный человек или компьютер?

14. Логин – это знаменитый адмирал. А какое отношение слово «логин» имеет к компьютеру и Интернет-пользователю?

Ответ:

логин (login) — идентификатор учётной записи пользователя в компьютерной системе

15. Что такое сайт?

Ответ:

Сайт – это совокупность электронных документов, сегмент, место, где собраны страницы (может быть одна страница) установленной тематики.

16. Никто не любит получать спам. Что это такое и почему к нему такое отрицательное отношение?

Ответ:

спам — это информация, поступающая к нам от незнакомых людей или организаций, которым не было дано на это разрешение. Такая информация, как правило, поступает к нам по электронной почте.

17. Может ли Интернет оказывать негативное влияние на человека?

Ответ:

да, при чрезмерном увлечении, Интернет может оказывать негативное влияние на здоровье человека

18. Какие вы знаете правила безопасного Интернета?

Ответ:

При регистрации на сайтах и в социальных сетях старайтесь указывать минимум личной информации

Ваши пароли – это ваша тайна.

Старайтесь не использовать веб-камеру при разговоре с незнакомыми людьми.

Хорошо установить на компьютер антивирусное и особое программное обеспечение, которое будет блокировать распространение вирусов.

19. Можно ли найти в Интернете информацию на тему: «Как написать роман»?

Ответ:

да, в Интернете можно найти практически любую информацию